入门PWN不可能无痛,但尽量会减轻大家的痛苦,怎么说呢,就像博主在你们前面一步的位置,帮你们挡着一点风浪前进。

”CTF PWN“ 的搜索结果

先通过一篇博客去大概的了解一下堆的前置基础知识吧,我做了一道2.23版本的堆题,在诸多版本中算是比较简单的一个题了。

安恒培训资料 栈溢出指的是程序向栈中某个局部变量中写入的字节数超过了这个变量本身所申 请的字节数,因而导致与其相邻的栈中的变量的值被改变。 Ø 程序能够向栈上写入数据。 Ø 写入的数据大小没有被良好地控制。...

格式化字符串漏洞是一种常见的安全漏洞类型。它利用了程序中对格式化字符串的处理不当,导致可以读取和修改内存中的任意数据。格式化字符串漏洞通常发生在使用 C 或类似语言编写的程序中,其中 printf、sprintf、...

CTFpwn入门学习02

标签: 学习

今天通过三道例题学习一下开启canary,pie保护的解题方法。

通过第1点中描述,在执行call sum的时候,会将sum 的下一条命令的执行地址0x8048438压入栈中,然后程序进入sum片段进行执行,此时,0x8048438地址就是sum函数的返回地址,即 return address。当执行到ret时,栈空间...

基于C ++的二进制文件分析和CTF pwn利用代码生成框架。玩得开心! 简介 基于Linux平台下的C ++ 11标准,为CTF pwn中的堆利用堆生成过渡生成一个快速利用脚本。 该程序仍在开发中,目前包含Half_Auto_Mod和Auto_Mod这...

CTF PWN专用虚拟机-附件资源

2021梦极光CTF Pwn

标签: 安全

CTF PWN之精确覆盖变量数据

标签: pwn

刚开始接触pwn的朋友在做pwn练习时可能会有这样的疑问,怎么做到精确覆盖变量...本文涉及相关实验:《CTF PWN练习之精确覆盖变量数据》(在掌握大小端字节序表示法的基础上,通过精心构造的输入数据溢出缓冲区,实现对m

距离 2021 年年底短暂接触学习 CTF PWN 相关知识(CTF PWN-攻防世界XCTF新手区WriteUp)已经是快 2 年前的事了,这期间就连攻防世界社区的站点都发生巨大变化了……为了学习终端领域底层漏洞的挖掘和利用技术,继续...

前言:题都不难,我好气,这次被大佬带飞,队里的pwn手都是神级别的,这里出了三道题,如果我不是sha,我应该能出五道,可是我好菜,这里贴出一下 note: 思路:自己构建格式化字符串漏洞,自己打,先打IO——stdout...

0x00 引子今年5月份参加红帽杯比赛,线下攻防赛,因为不懂PWN类题目,被吊打。很不爽,于是从6月初开始重新学习汇编,操作系统到7月底,算告一段落。参考书上教程,从零完成一个简陋的操作系统,只有一个进程。这个...

CTF PWN 武器库题或rifle题,利用fastbin堆溢出得shell,

dataleak 用”\或者/都可以跳过2个\x00,但是每次用”\会拷贝4...from pwn import * import subprocess, sys, os from time import sleep sa = lambda x, y: p.sendafter(x, y) sla = lambda x, y: p.sendlineafter(x

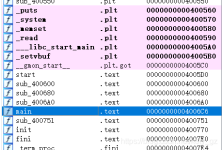

ret2test 先运行一下,看程序做了些什么 发现只是让我们输入一串字符。接下来具体分析下属性,并且丢进gdb里分析一下 可以看到这是一个64位的程序,而且什么保护都没有开,接下来拖进IDA里继续分析 ...

buu-ciscn_2019_n_1是一道可以通过栈溢出修改变量为所需值的入门pwn。这题有两个解法,我受到这题的启发,搞一个Windows版本的小实验。 目标:执行函数func。 环境:Windows10,编译出的exe是32位的;小端存储。 ...

学了那么久pwn了,基础知识终于积累的差不多了,来这个总结希望其他学pwn的人能少走一些弯路。 0x01学pwn需要哪些知识呢? 堆栈是少不了的。要知道函数调用的时候,栈中的数据是怎么放的,知道ebp在哪,知道返回...

pwn_debug-基于pwntools的ctf pwns的辅助调试工具 建议您在获得“用法和安装”的完整说明。 这只是一个简单的描述。 入门 安装pwn_debug git clone https://github.com/ray-cp/pwn_debug.git cd pwn_debug sudo ...

推荐文章

- confluence搭建部署_ata confluence-程序员宅基地

- SpringCloud与SpringBoot版本对应关系_springboot 2.1.1 对于的cloud-程序员宅基地

- 如何恢复硬盘数据?简单解决问题_磁盘恢复 csdn-程序员宅基地

- 苹果手机测试网络速度的软件,App Store 上的“网速测试大师-测网速首选”-程序员宅基地

- 教了一年少儿编程,说说感想和体验-程序员宅基地

- 22东华大学计算机专硕854考研上岸实录-程序员宅基地

- 如何用《玉树芝兰》入门数据科学?-程序员宅基地

- macOS使用brew包管理器_brew清理缓存-程序员宅基地

- 【echarts没有刷新】用按钮切换echarts图表的时候,该消失的图表还在,加个key属性就解决了_echarts 怎么加key值-程序员宅基地

- 常用机器学习的模型和算法_常见机器学习模型算法整理和对应超参数表格整理-程序员宅基地